Zabbix 5.2:利用AD账号登录

Zabbix默认认证方式为本地内部认证 , 也就是在zabbix前端创建的用户 。 Zabbix默认有四种认证方式 , 分别是内部、http、LDAP、SAML(SSO单点登录认证) 。 其中http利用了web服务本身所提供的认证 , 就不细说了 。

正文环境组成

- AD域控(不限版本)

- Zabbix server(5.2)

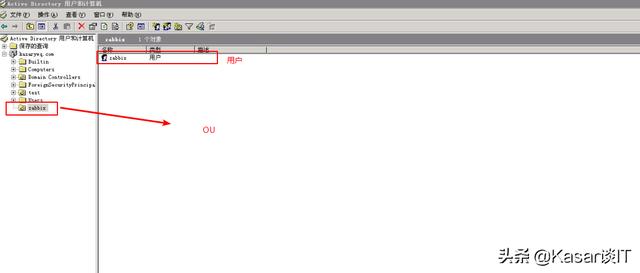

创建OU(组织单元) , 并在OU里创建用户

文章插图

文章插图创建OU及用户

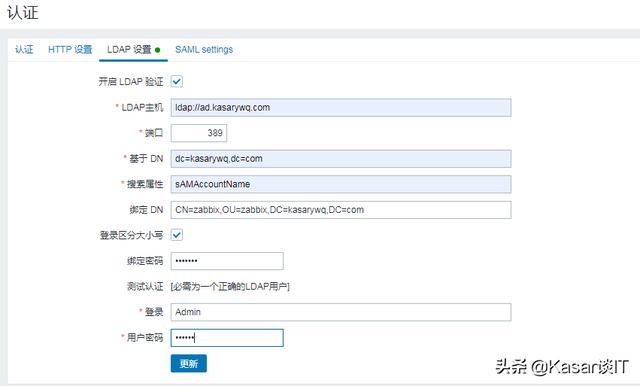

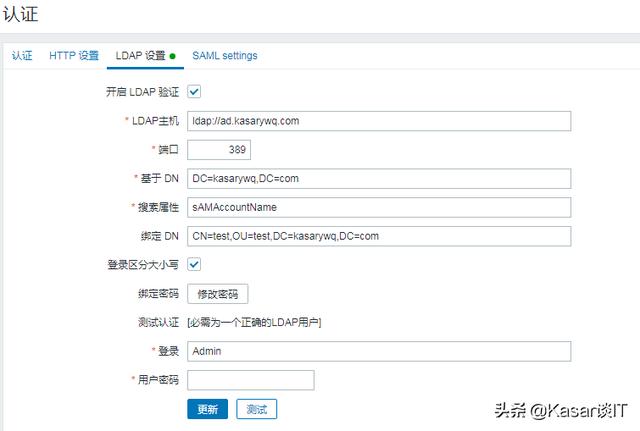

【Zabbix 5.2:利用AD账号登录】进入zabbix前端管理--认证 , 勾选开启LDAP认证 。

文章插图

文章插图LDAP主机固定格式为ldap://域名或IP , 端口默认为389

基于DN就是你的域名组成 , 我这里是kasarywq.com , 那么基于DN就是DC=kasarywq,DC=com,

搜索属性只有一种就是sAMAccountName , 绑定DN为你用户所在的完整路径 , 以我这里的zabbix用户举例 , CN=zabbix,OU=zabbix,DC=kasarywq,DC=com.

绑定密码为域用户密码 , 最下面的用户为本地账户即可 。 这里需要注意的地方为 , 域控上的账户在zabbix本地一定要有 , 否则就出现无法绑定的情况 。

文章插图

文章插图 文章插图

文章插图弹出选项框点击确定

文章插图

文章插图这里就已经成功了

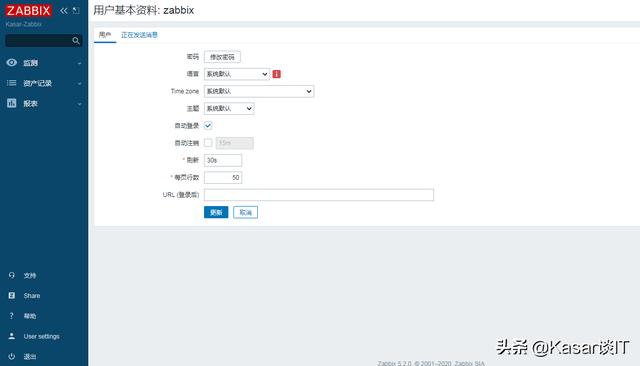

退出登录 , 用域账号登录即可

文章插图

文章插图 文章插图

文章插图此时用自带管理员账号无法登录

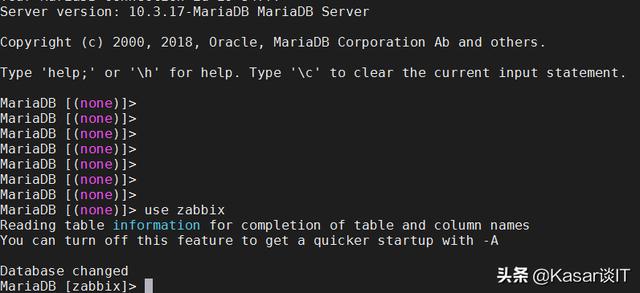

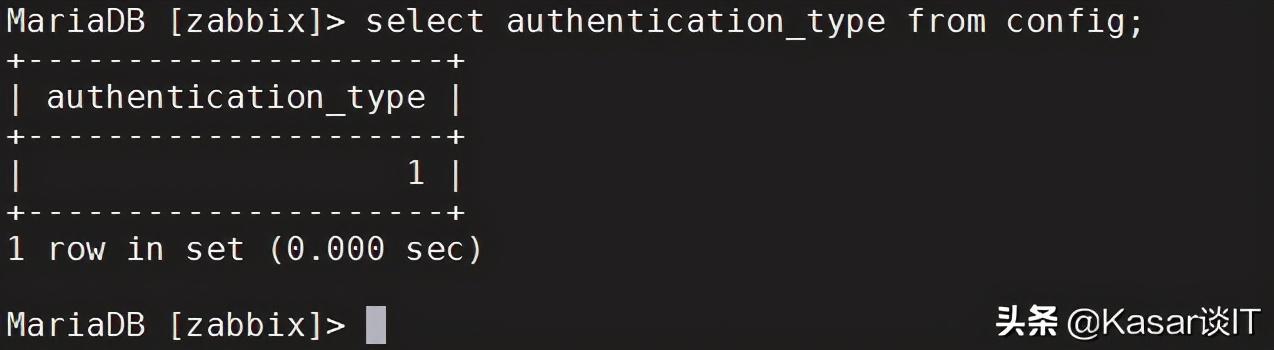

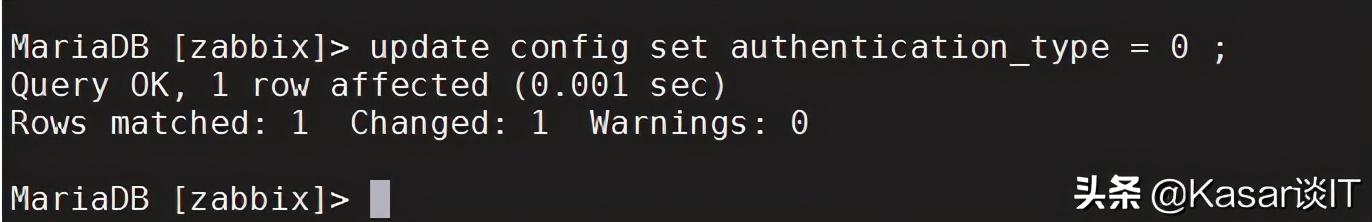

由于用了LDAP方式登录 , 无法通过前端改为本地认证 , 因此想要改回本地认证需要从数据库修改认证类型 。 该内容在zabbix数据库里的config表 , key值为authentication_type , 0为本地认证 , 1为LADP , 2为SAML , 修改为即可 。

文章插图

文章插图选择zabbix数据库

文章插图

文章插图查看config表里认证相关信息

文章插图

文章插图将值改为0即可

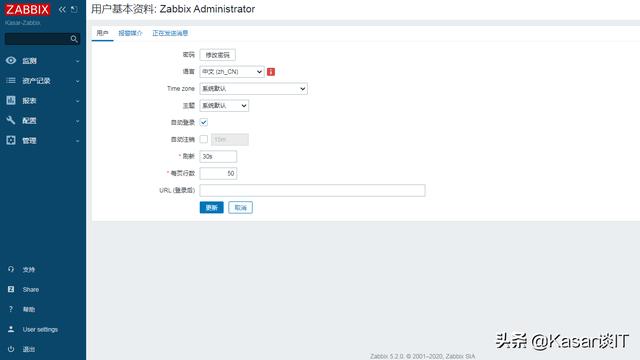

改完之后 , 重新登录Zabbix , 此时就恢复正常了

文章插图

文章插图改为了本地认证

结语采用LDAP认证的唯一好处 , 就是不需要维护用户密码的信息 , 符合安全审计要求 , 但需要管理员充分规划账号 , 在本地创建 , 其实并没有那么便捷;如果隶属于来宾账户不受认证方式影响 , 依然可以登录 , 最后切换较麻烦 , 前端不提供修改功能 , 需要修改数据库才能由LDAP改为本地认证 。

如果zabbix能够提供一个账号同步的功能以及本地认证与AD认证共存 , 我相信会便捷很多 , 配合5.2权限的灵活控制 , 相信在国内应该可以秒杀一众监控产品 。

- 回收利用协|固废“零”时代产业如何共生?

- 不良|打开“无痕模式”就以为无人知?殊不知,“不良网站”正在利用你

- 格式化|利用好这3个隐藏技巧,Power BI 开发体验更丝滑

- 告诉|阿里大佬告诉你如何一分钟利用Python在家告别会员看电影

- 周娟|梅赛德斯-奔驰周娟:最大化利用品牌资产与客户建立品牌链接

- 一个Postman小技巧:利用脚本赋值中间变量,实现两步调用

- 利用Python爬虫实现vip电影下载

- 二叉树:搜索树的最小绝对差

- 退款|燕窝事件动态发展:有人利用退款截图抹黑

- 警报!黑客利用新型P2P僵尸网络,目标瞄准物联网设备